登壇者情報

Microsoft Corporation

Identity Division

Principal Program Manager

山下さん

セッション内容まとめ

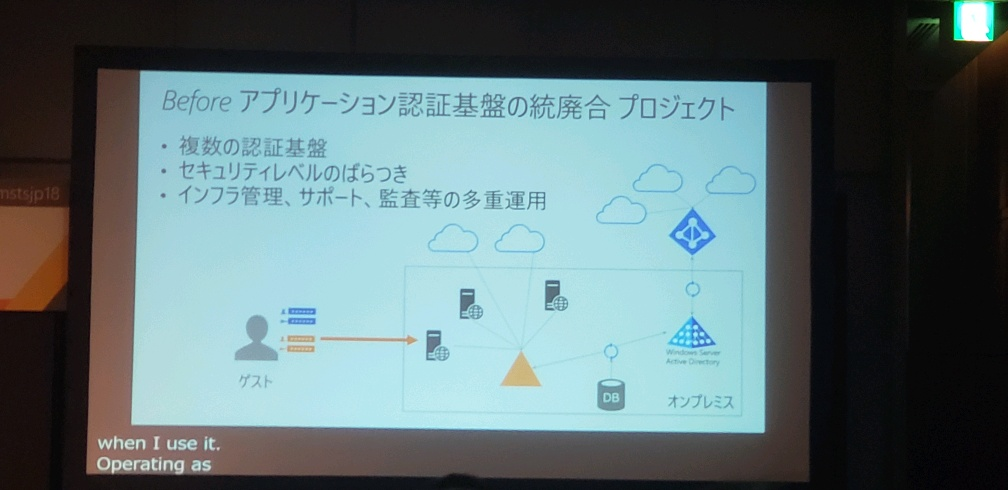

ばらばらだったアプリケーション認証基盤を統廃合した事例の話

複数の認証基盤があると、セキュリティレベルが統一されず、

複数の認証基盤があると、セキュリティレベルが統一されず、

管理、サポート、管理が大変だった。

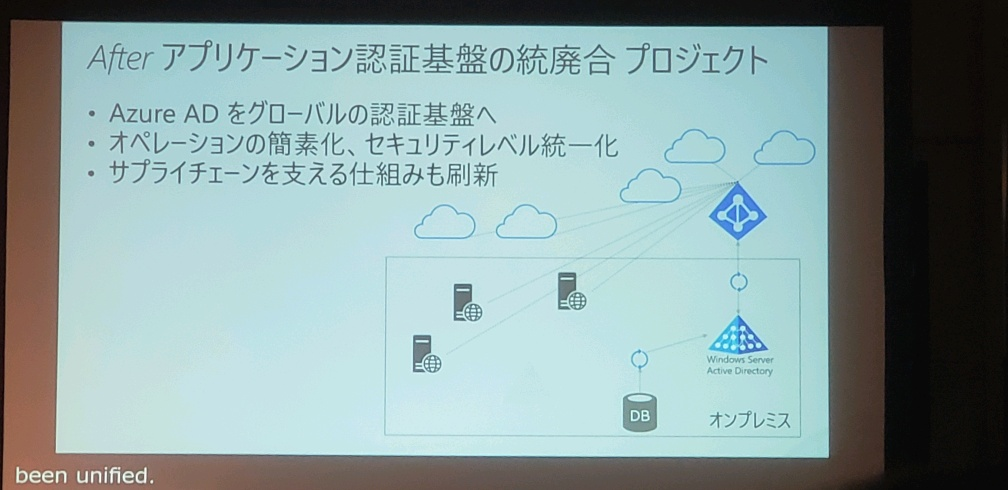

そこでAzureADで認証基盤を統一しようというお話

そこでAzureADで認証基盤を統一しようというお話

構成図的には感じ。

構成図的には感じ。

内部の社員であろうが、外部のゲストであっても同じレベルのセキュリティを保つ仕組み。

認証基盤をAzureADにして発生した問題

招待メールの見落とし

→追加予定のジャストインタイム承認承諾機能が追加されれば解消する。

要Azureアカウントb2bを利用できないアカウントを使用

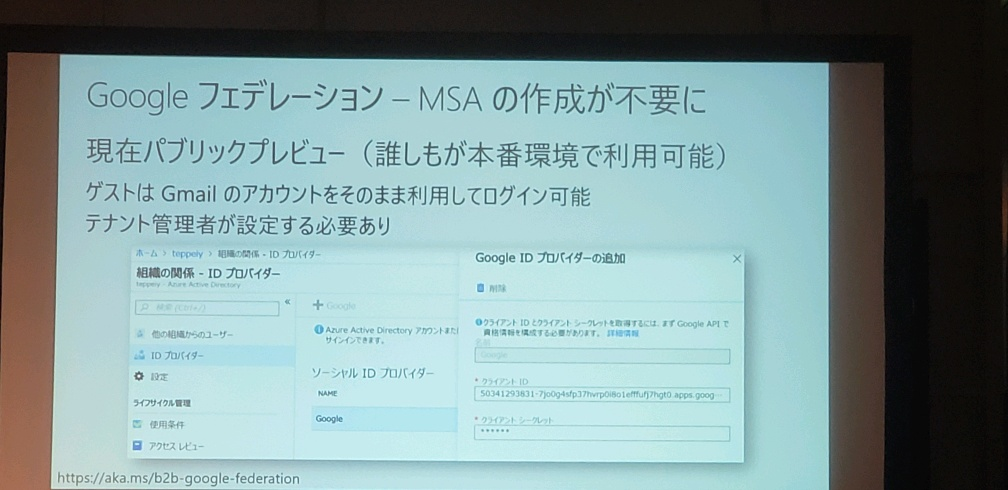

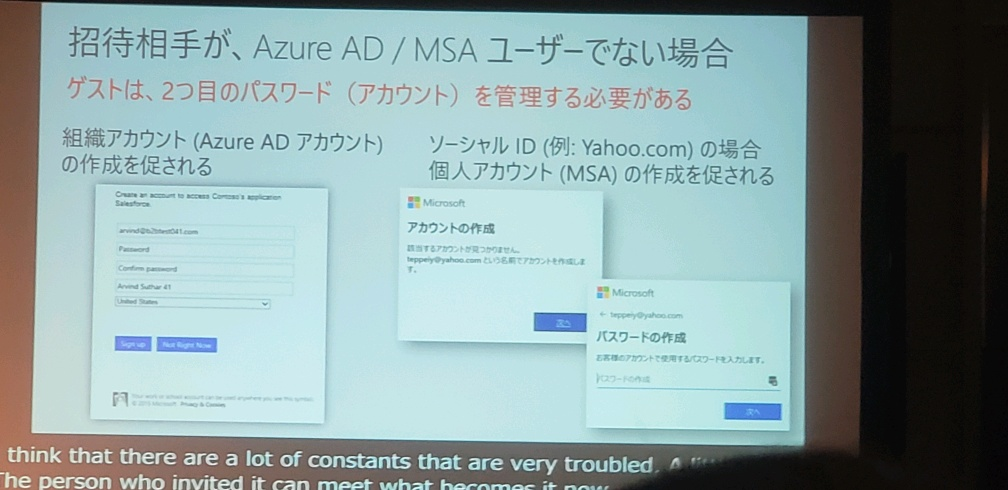

招待相手がAzureADまたはMicrosoftAccount(MSA)ユーザー出ない場合、 MSAの作成が促されるため、パスワードを2重管理する必要が出てきてしまう。

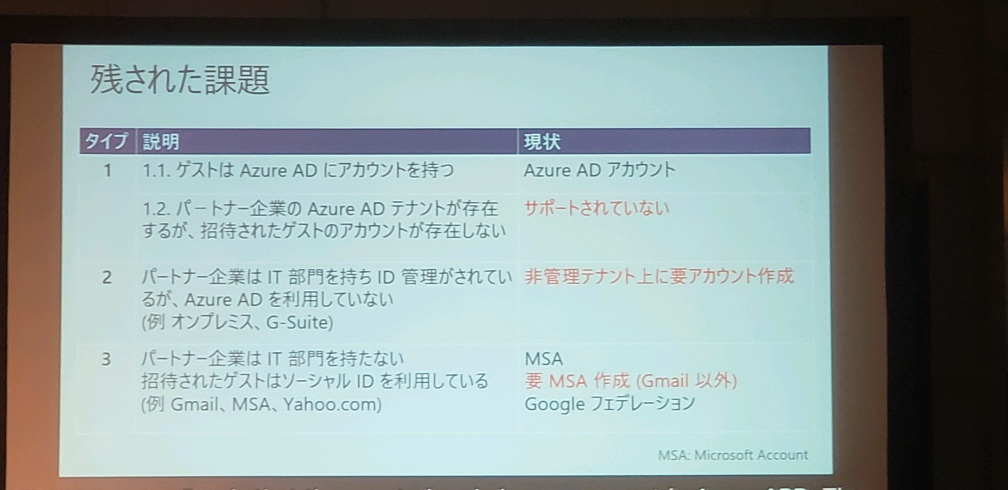

課題をまとめると

課題をそれぞれ下記のように名前付け

課題をそれぞれ下記のように名前付け

1.2 部分同期問題

2 悪の非管理テナント問題

3 MSA作れよ問題

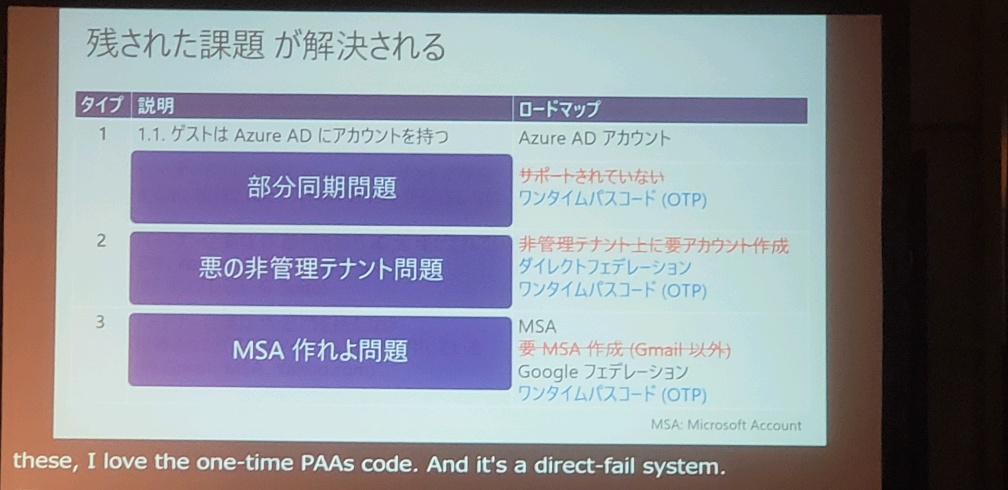

b2bアカウントを利用できない課題の解決ロードマップ

この機能使えば解決できるんじゃない!!

この機能使えば解決できるんじゃない!!

1.2 部分同期問題→ワンタイムパスコード

2 悪の非管理テナント問題→ダイレクトフェデレーション、ワンタイムパスコード

3 MSA作れよ問題→ワンタイムパスコード、Googleフェデレーション

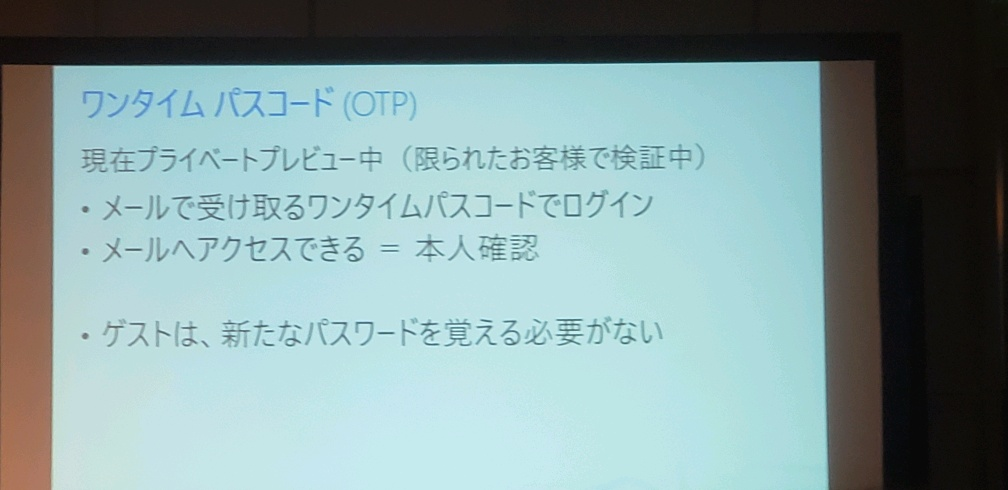

ワンタイムパスコード

ワンタイムパスコードをメールアドレスで受け取ることができるので、

ゲストはパスワードを新たに覚える必要がない。

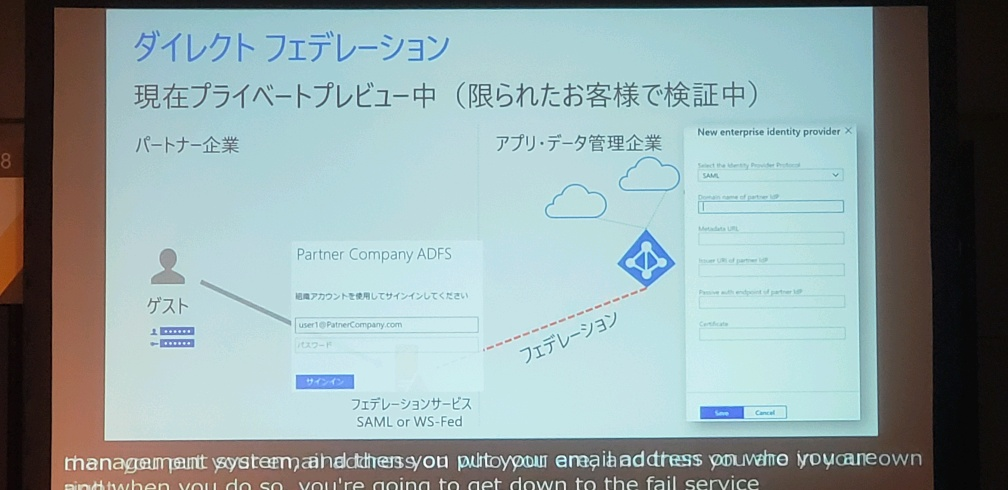

ダイレクトフェデレーション

直接企業のADにフェデレーションする。

直接企業のADにフェデレーションする。

管理が大変で大企業向け、中小企業にはベビー。

B2B関連の機能について

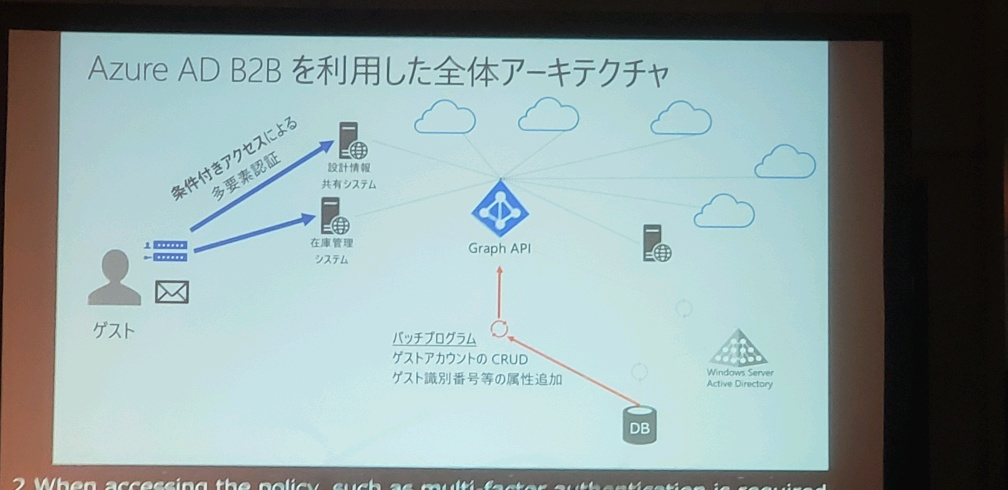

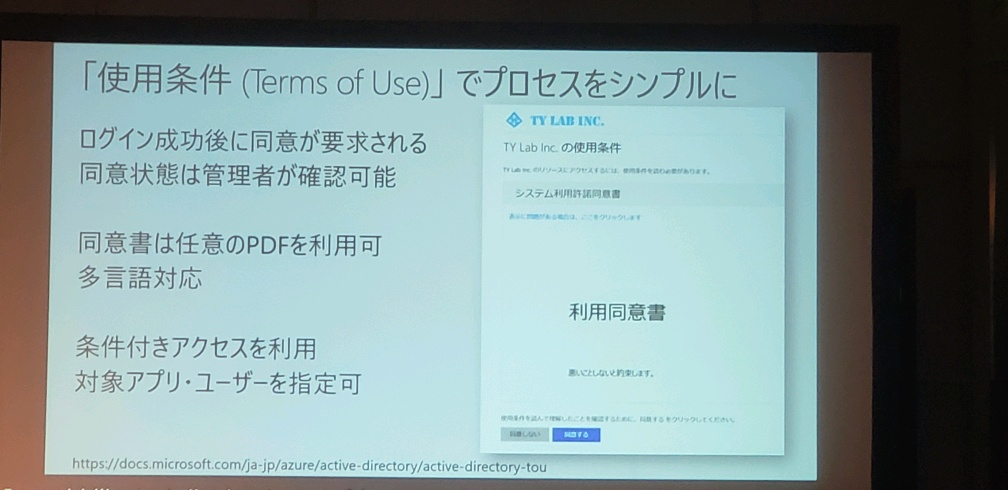

条件つきアクセスで利用条件の同意を要求

外部のゲストと一人一人、利用契約をしてから登録を行うのは面倒 AADの条件付きアクセスで利用条件の同意を要求することができる。

AADの条件付きアクセスで利用条件の同意を要求することができる。アクセス権のチェック「アクセスレビュー」機能

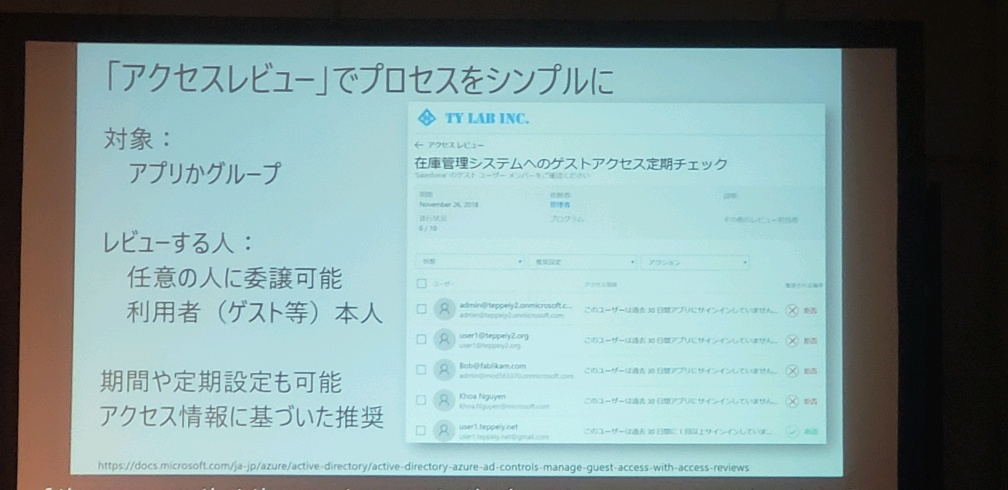

アクセス権を一覧でレビュー

アクセス権を一覧でレビュー

レビューする人を自由に設定可能

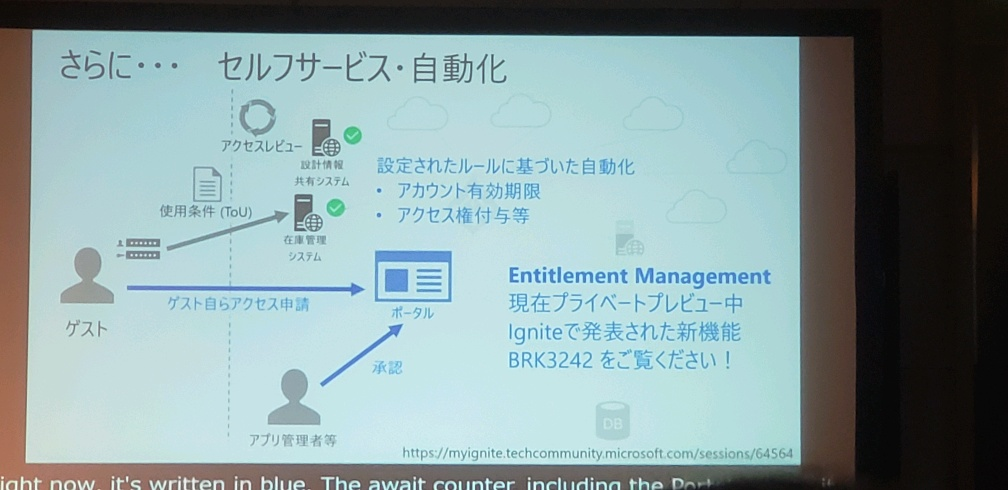

本人に「このアクセス権いりますか」って聞くような使い方もできる。ゲスト自らアクセス申請「ntitlement management」

AzureADの理想

全てをAzureADに連携させよう。

全てをAzureADに連携させよう。