- 登壇者情報

- セッション内容まとめ

- 以上です。他のセッションもまとめています

登壇者情報

日本マイクロソフト株式会社

クラウド&ソリューション事業本部 インテリジェントクラウド統括本部

テクノロジーソリューションプロフェッショナル

小丸さん

セッション内容まとめ

Azure PaaSのタイプ

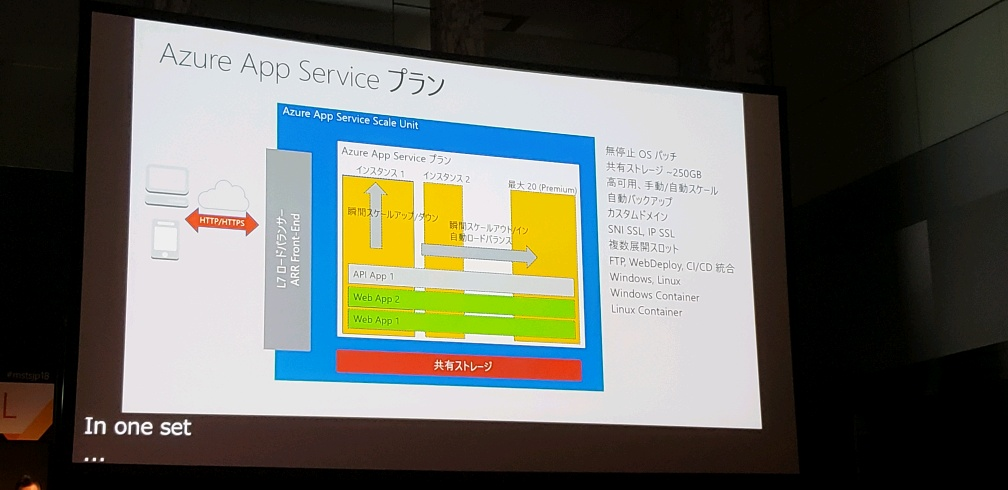

Azure App Serviceプラン

- 社内システムを内製化したいお客様が増えている

- 早くやりたい

- アジャイル開発

↑PaaS向き。

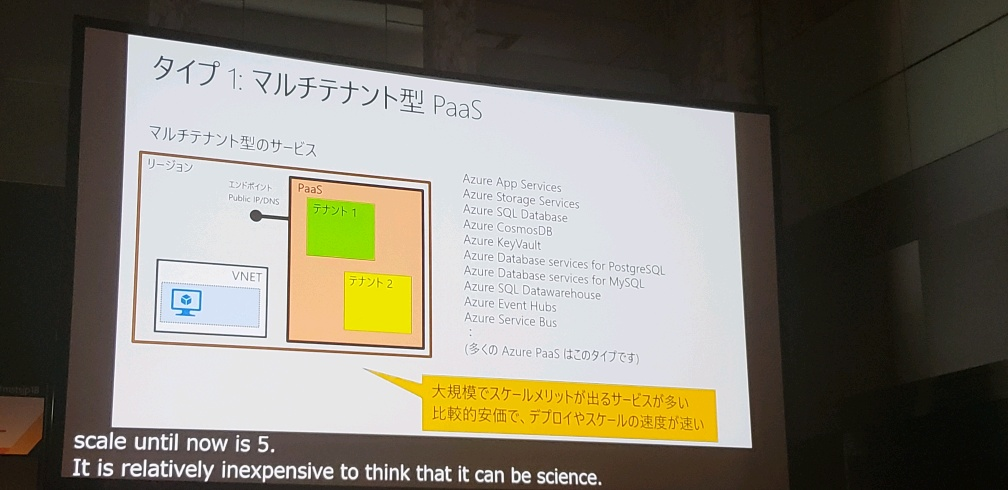

Azure PaaSタイプは大きく分けて2つある

マルチテナント型

比較的安く、スケールメリットがある。

デプロイやスケールの速度が速い。

マルチテナント型の主なサービス

- Azure App Service

- Azure Storage Services

- Azure SQL Database

- Azure CosmosDB

- Azure KeyVault

- Azure Database services for PostgreSQL

- Azure Database services for MySQL

- Azure SQL Datawarehouse

- Azure Event Huubs

- Azure service bus

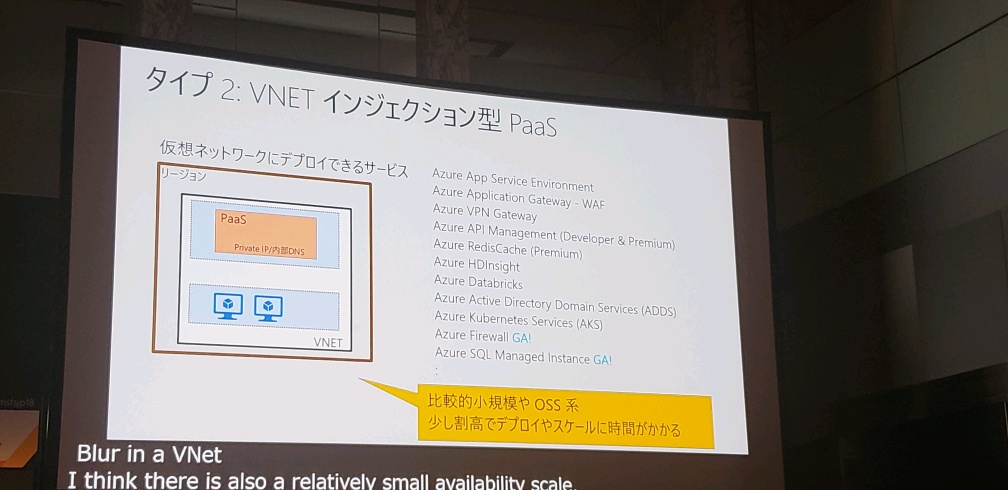

VNETインジェクション型

仮想ネットワークにデプロイできるサービス。

少し割高、比較的小規模でデプロイやスケールに時間がかかる。

- Azure App Service Environment

- Azure Application - Gateway WAF

- Azure VPN Gateway

- Azure API Management

- Azure RedisCache

- Azure HDInsight

- Azure Databricks

- Azure Active directory Domain services(ADDS)

- Azure Kubernetes Services(AKS)

- Azure firewall

- Azure SQL

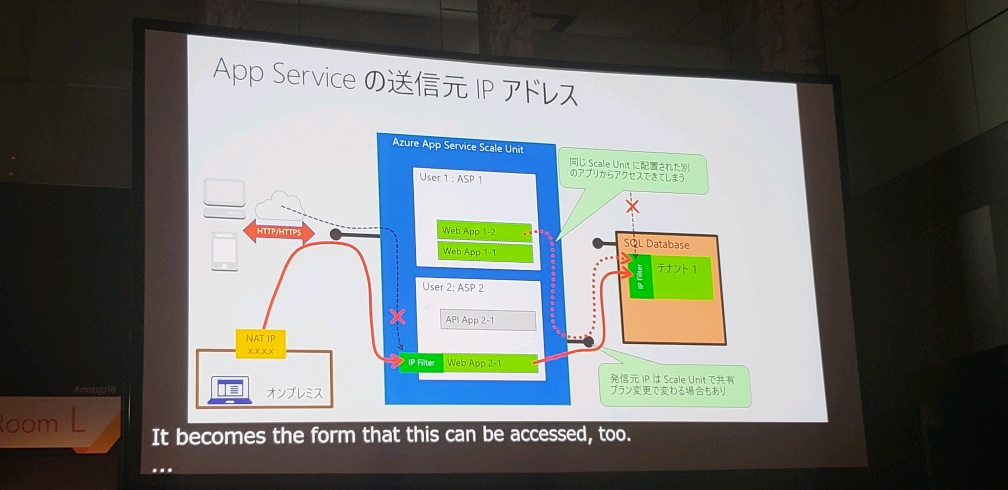

Public型のセキュリティ

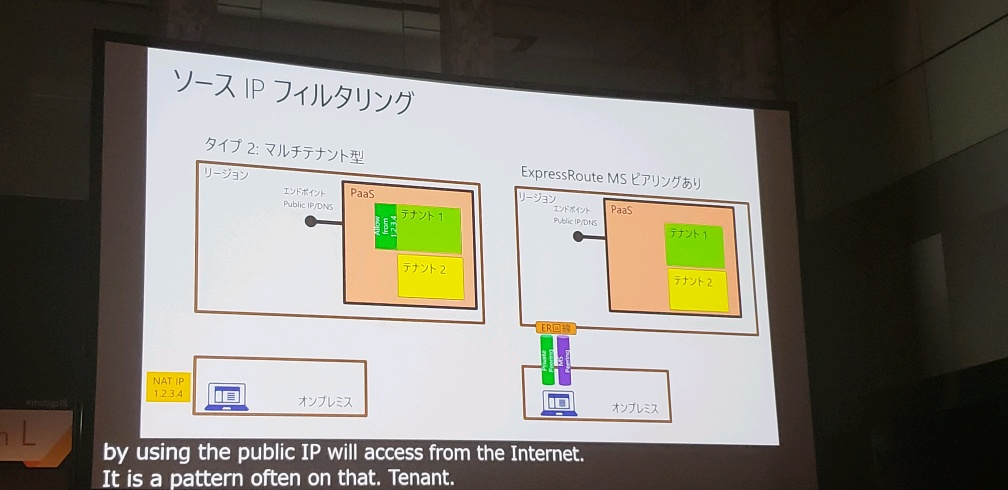

IPフィルタリング

パブリックIPアドレスでアクセス制限を行う。

パブリックIPアドレスでアクセス制限を行う。

IPフィルタリングの注意点

同じパブリックIPを持つ組織はだれでもアクセスできる。

Azure仮想マシンからのアクセスでは下記の問題がある。

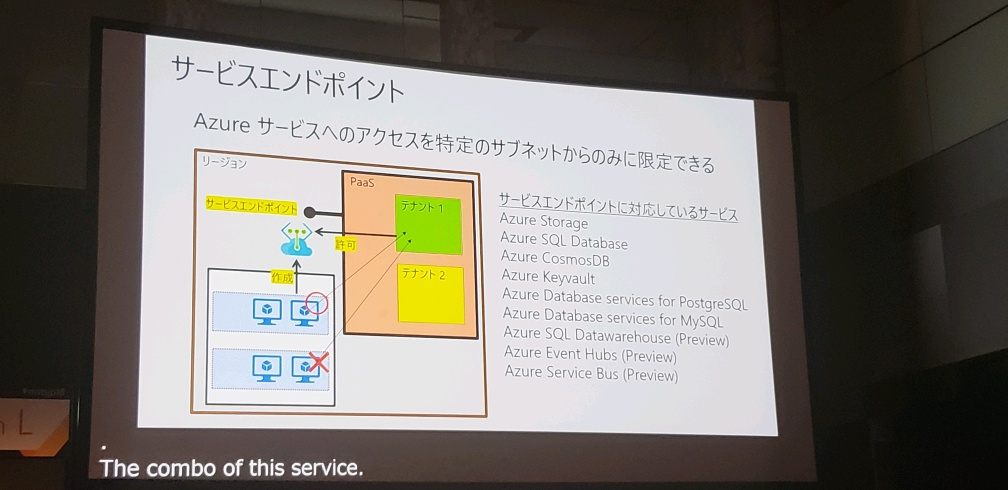

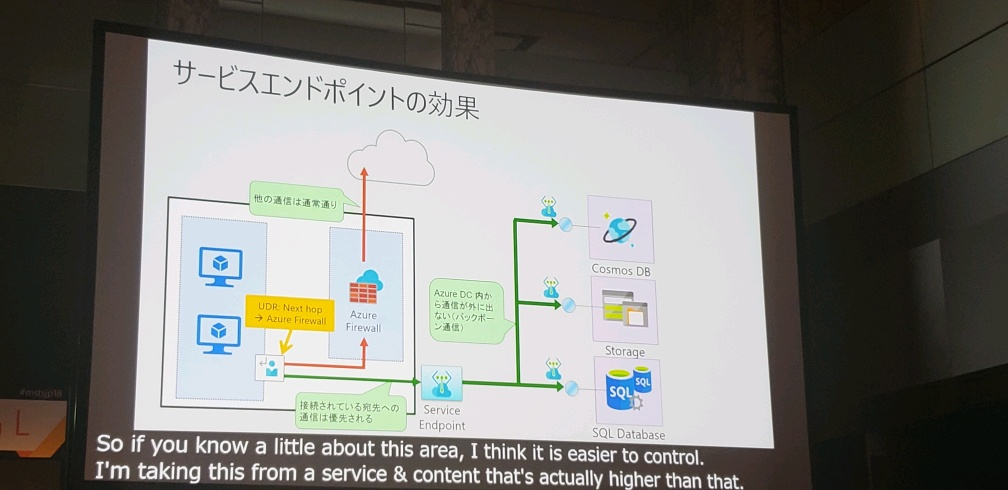

サービスエンドポイント

- 参考ページ

Azure 仮想ネットワーク サービス エンドポイント | Microsoft Docs

PaaS リソースへのネットワーク アクセスを制限する - チュートリアル - Azure Portal | Microsoft Docs

Azureサービスへのアクセスを特定のサブネットからのみに限定できる。

サービスエンドポイントポリシー(Preview)

- 参考ページ

サービス エンドポイント ポリシーの作成と関連付け - Azure portal | Microsoft Docs

アクセス先のテナントを指定できる。

セキュリティ グループ サービス タグ

NSG + サービスタグによるOutbound規制を行う Azure のセキュリティ グループの概要 | Microsoft Docs

PaaSのセキュリティについてまとめ

PaaSのセキュリティにはサービスエンドを使おう。 ためならIPフィルタリングを使う。

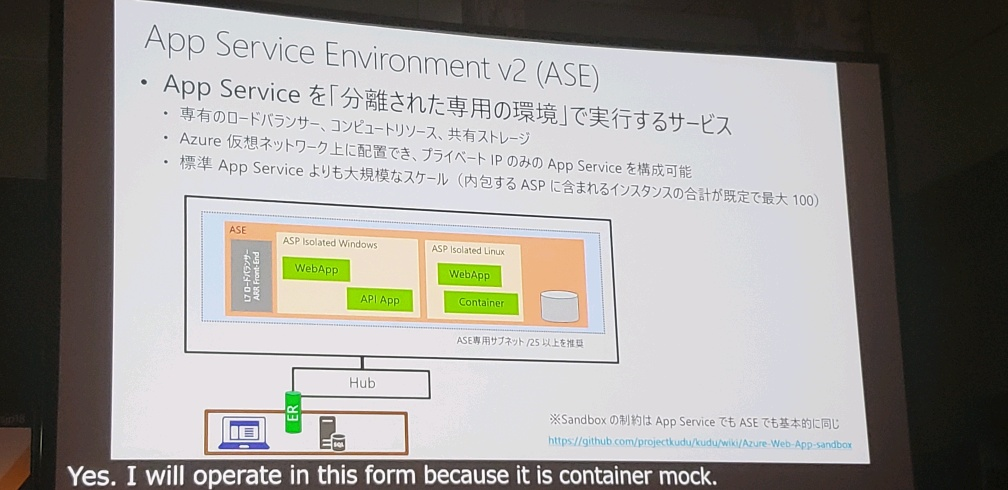

App Service Environment

AppServiceを仮想ネットワーク上に配置できる。

これを使っている人は内部で閉じて使う人がほとんど。

その他サービス紹介

ここから先のサービスについてはいまいち理解がしきれなかったのですが、 とりあえず、情報だけ載せておきます。 あとあと、編集すると思います。

Azure Firewall FQDN Tag

docs.microsoft.com

+10万ぐらいの費用かかる

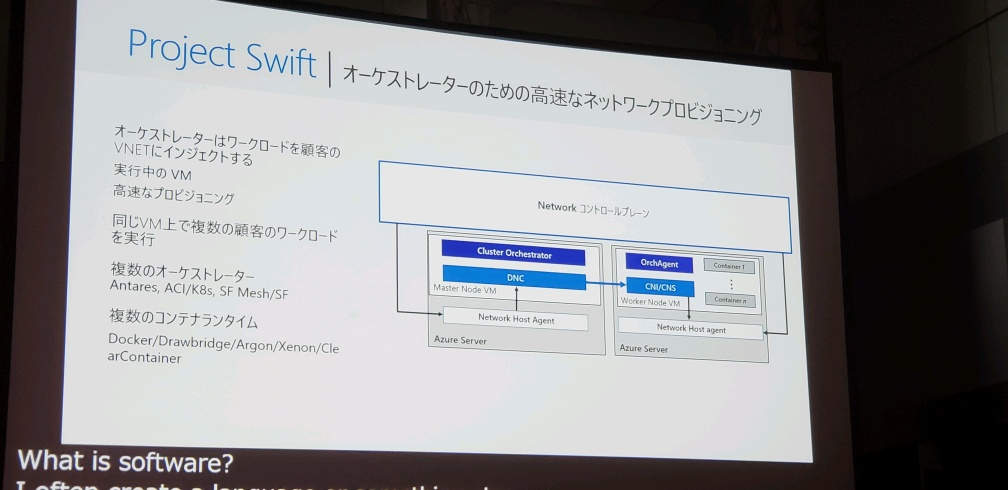

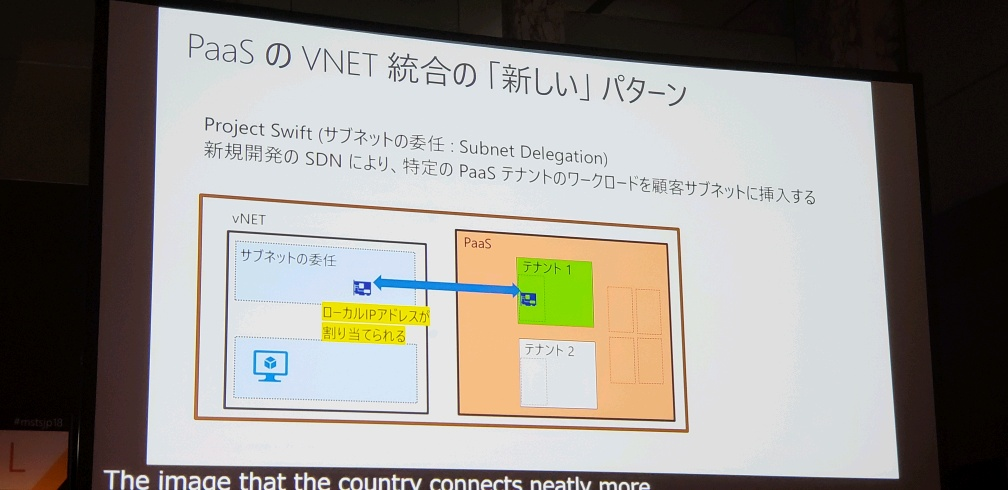

ProjectSwiftとPaaSのVNET統合の新しいパターン

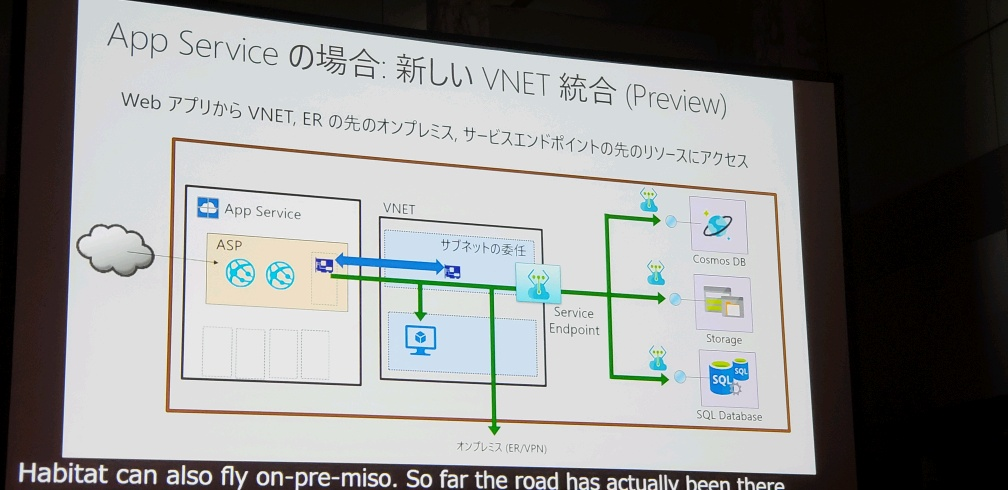

AppServiceの新しいVNET統合(プレビュー)

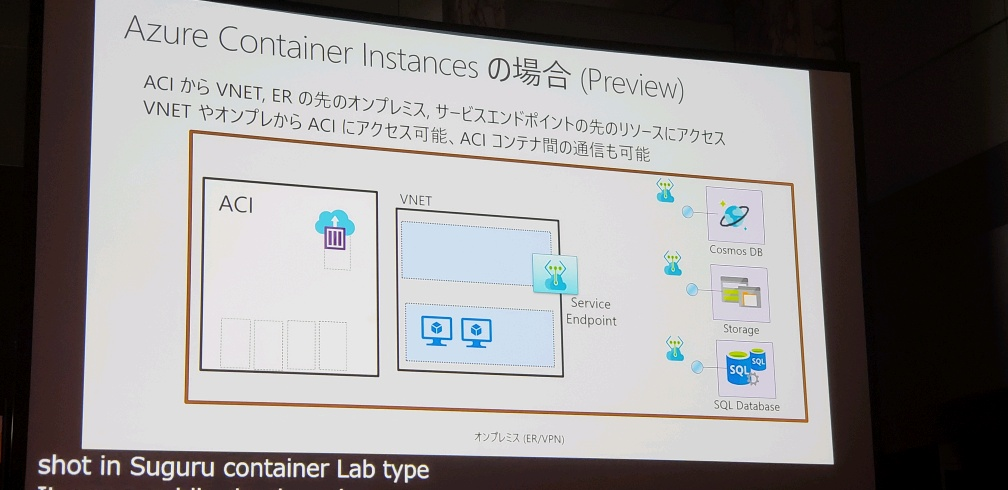

Azure Container Instancesの場合(プレビュー)

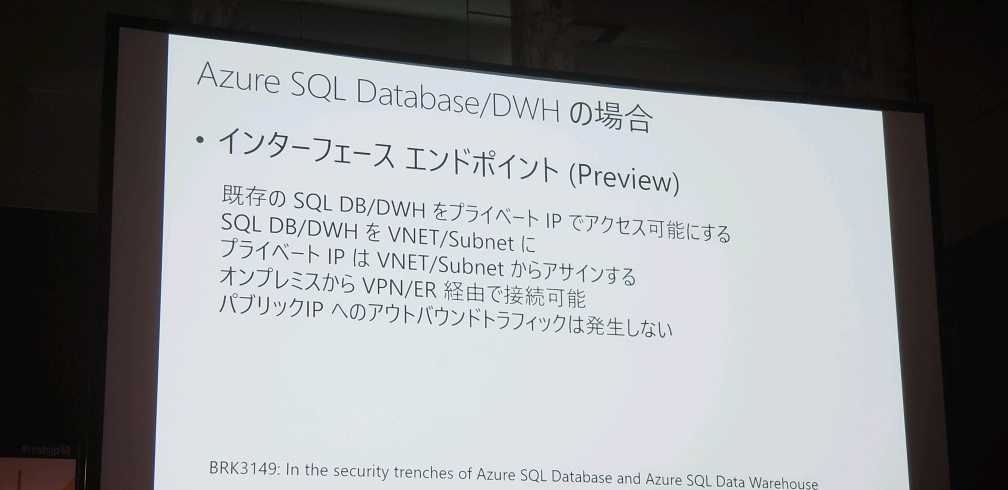

Azure Database/DWHの場合

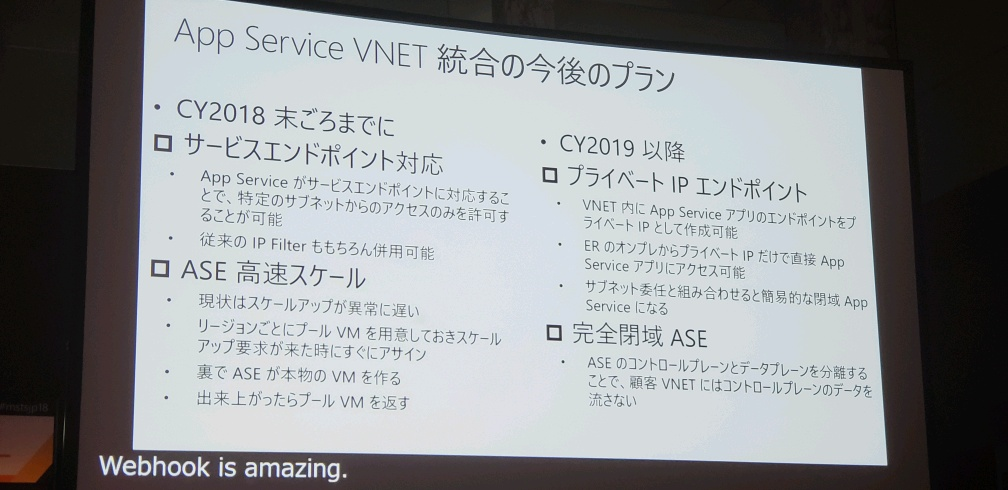

AppServiceVnet統合の今後のロードマップ

- Vnet統合は2018年までにAppServiceが対応するようになります。

- 2019年以降にAppServiceでPrivateIPを振ることができるようになります。←実質閉域のAppService

- blobストレージにもPrivateIPつくようになるよ。