Azure App Service - Web Apps の機能であるハイブリッド接続の構成方法を紹介します。 今回はサーバー側の設定の紹介です。

Azure設定編を見ていない方はこちら onarimonstudio.hatenablog.com

接続マネージャーのインストール

インストール時にポート番号443(HTTPS)の受信、送信を許可しておく必要があるので、設定を行う。

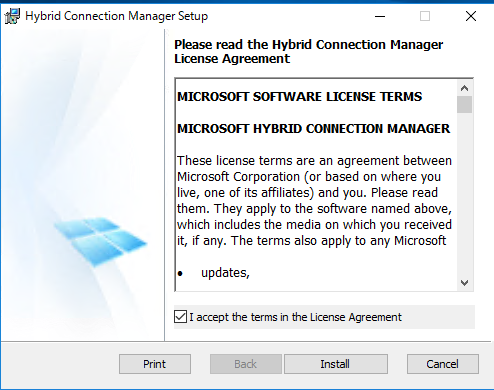

ハイブリッド接続(Azure設定編)でダウンロードをおこなった「HybridConnectionManager.msi」をサーバー上で実行します。インストール時に特に必要な設定はありません。

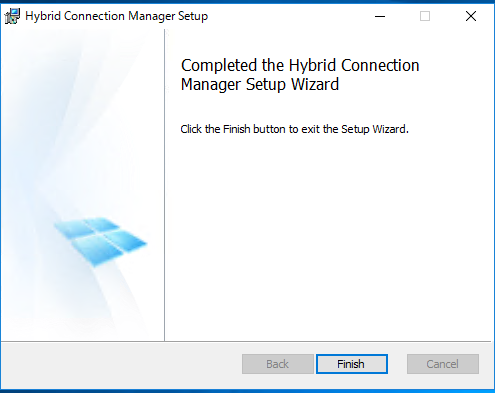

インストール完了

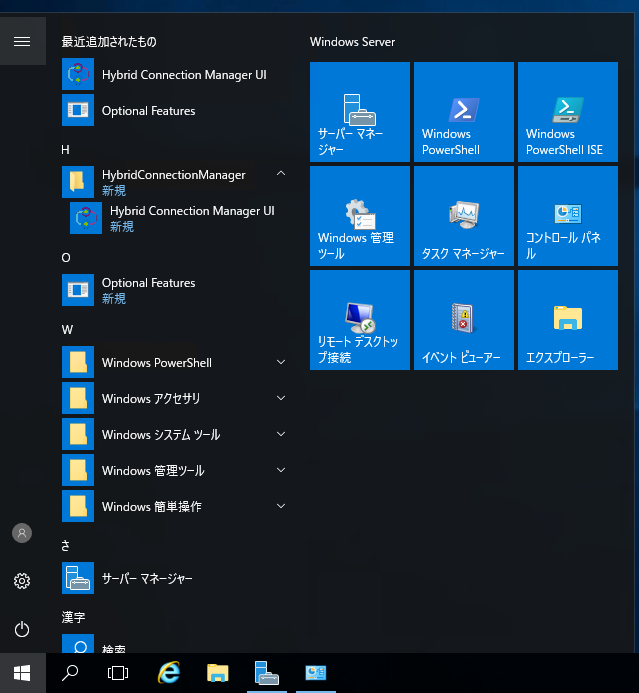

インストール後、「HybridConnectionManager UI」 が追加されているので選択する

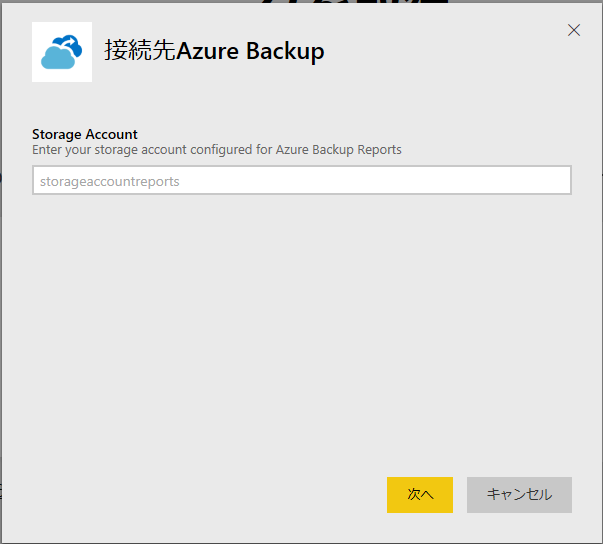

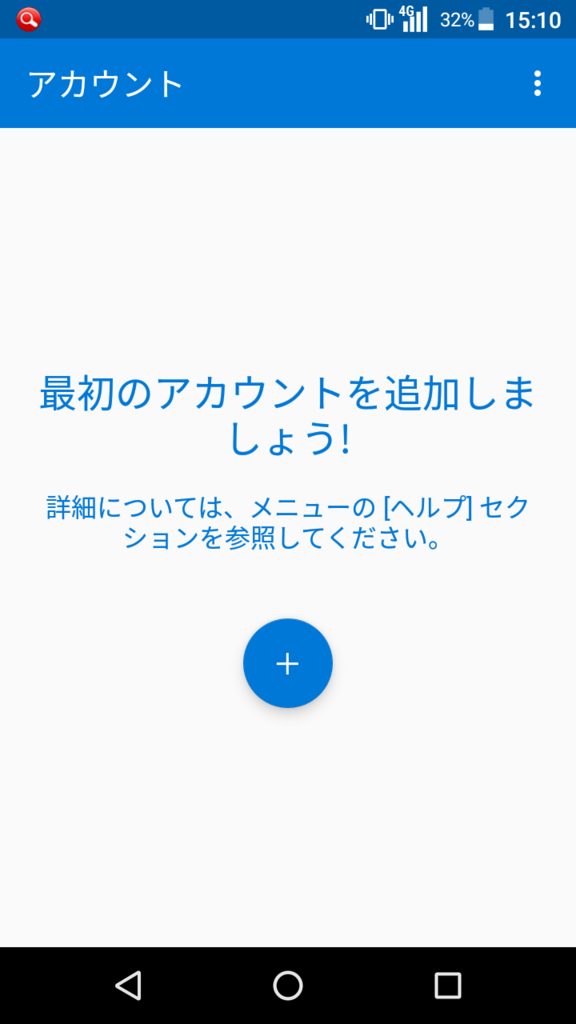

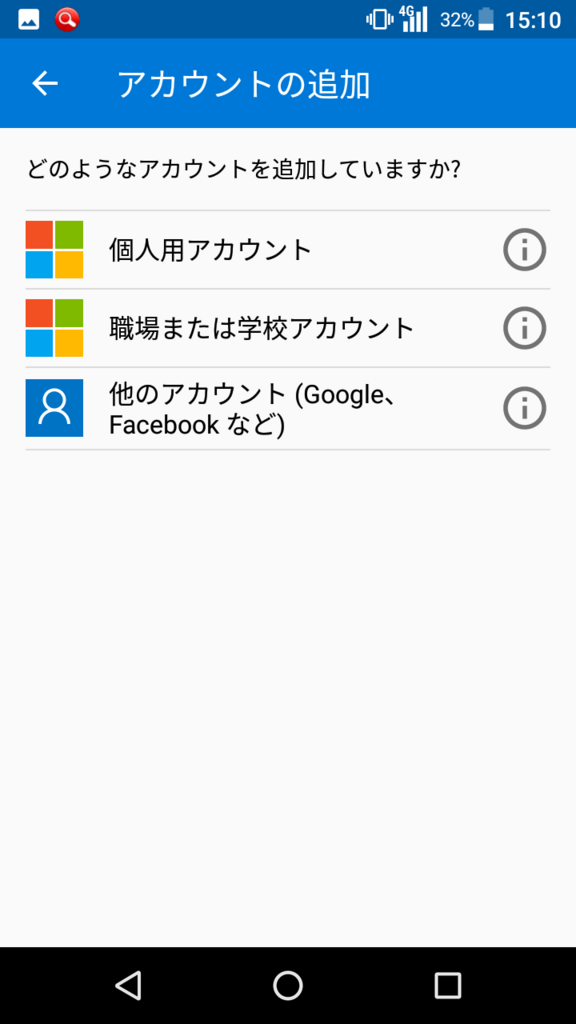

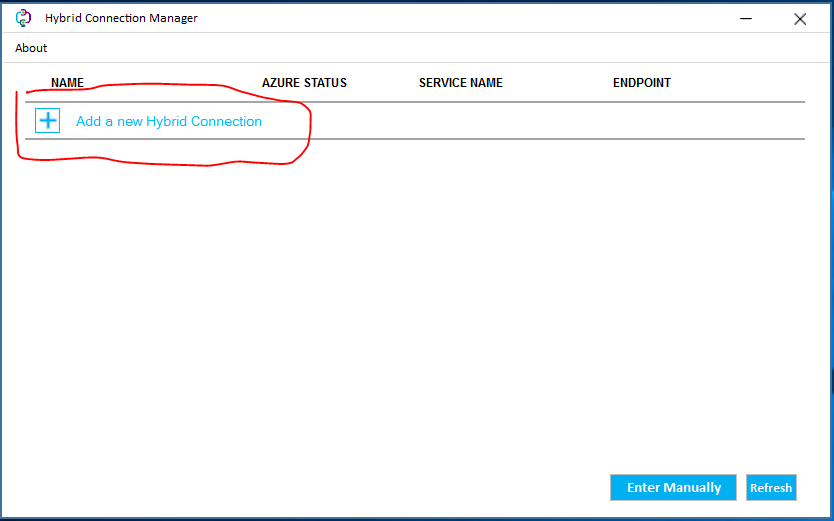

HybridConnectionManager UIを起動すると下記の画面が開くので、”Add a new Hybrid Connection”をクリックする。

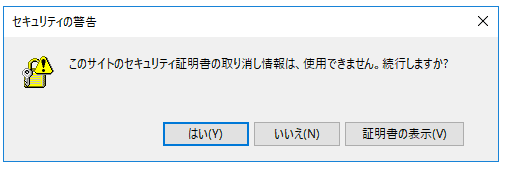

(インターネットオプションのSecurityレベルが高い場合のみ)”Add a new Hybrid Connection”を押すと、下記のような警告が発生するのでその場合、「はい」を選択

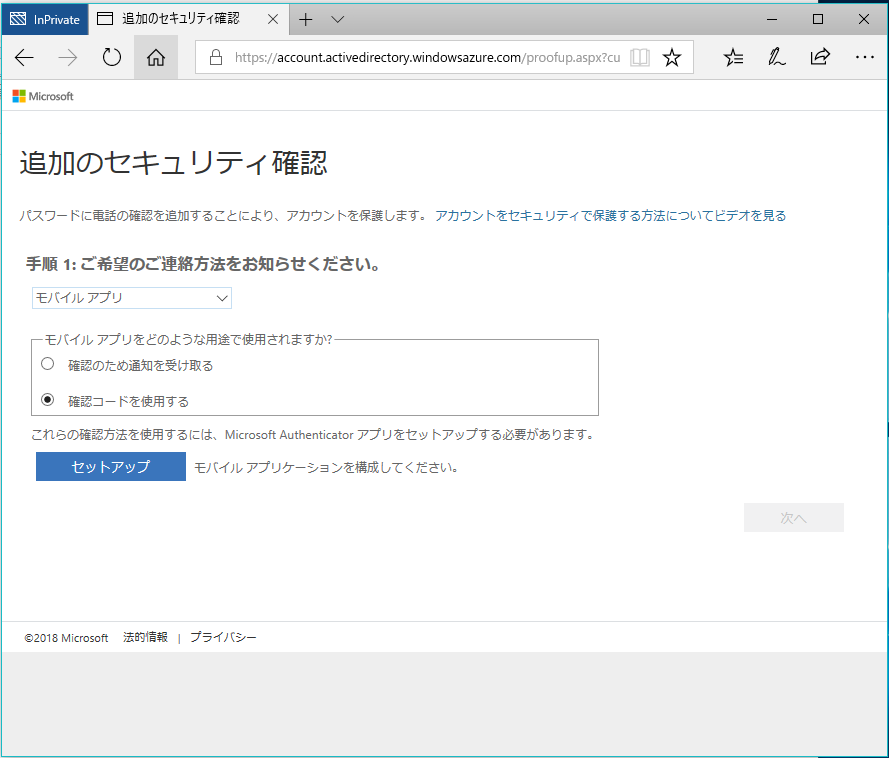

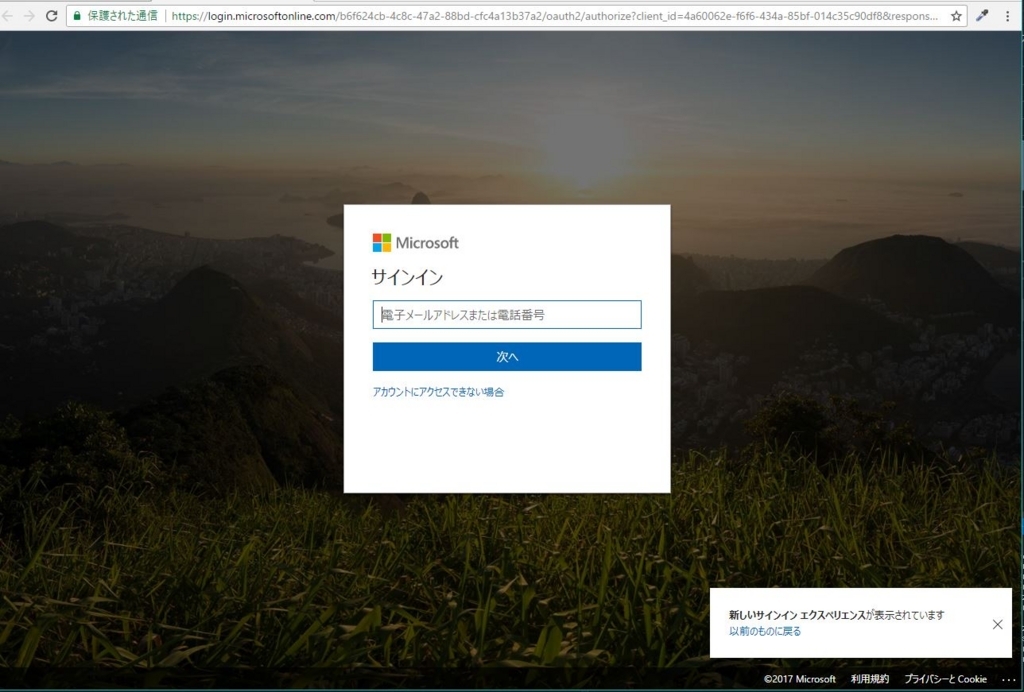

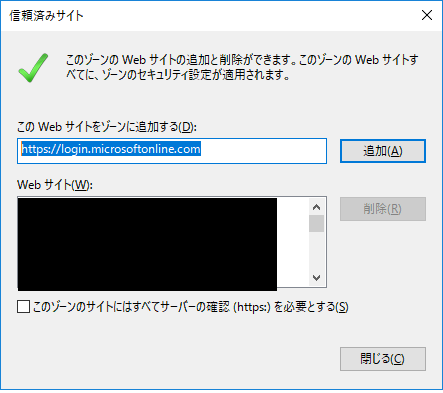

(インターネットオプションのSecurityレベルが高い場合のみ)マイクロソフトのログインページを信頼済みサイトに追加するよう警告が発生するので、追加をクリック。

(インターネットオプションのSecurityレベルが高い場合のみ)「https://login.microsoftonline.com」を信頼済みサイトに登録する。

(インターネットオプションのSecurityレベルが高い場合のみ)このセキュリティ警告、信頼済みサイトに登録の処理を何回か繰り返す。 https://secure.aadcdn.microsoftonline-p.com

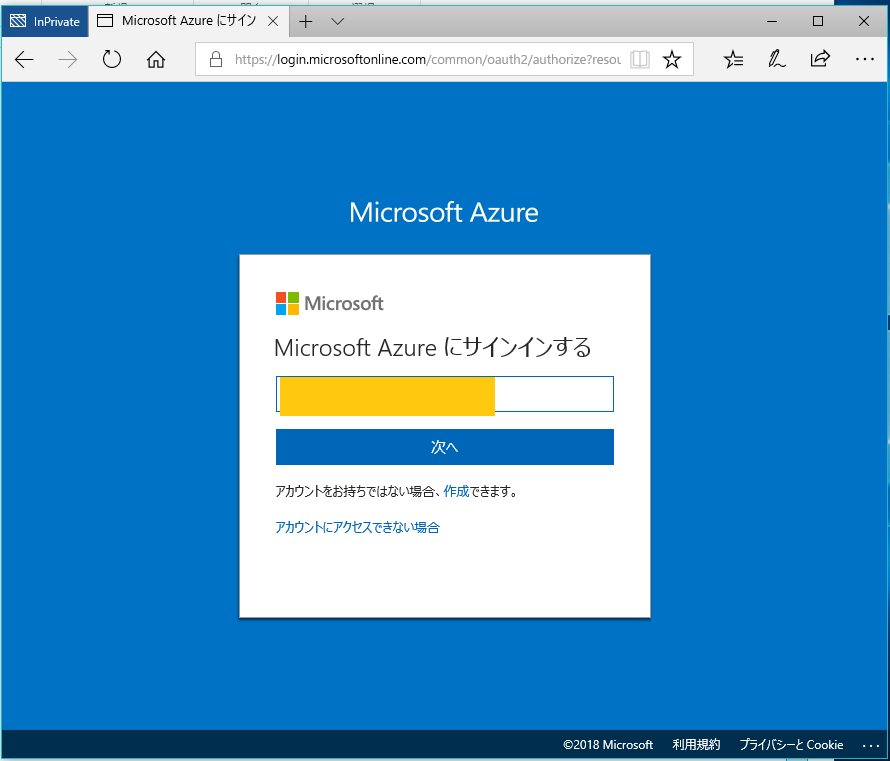

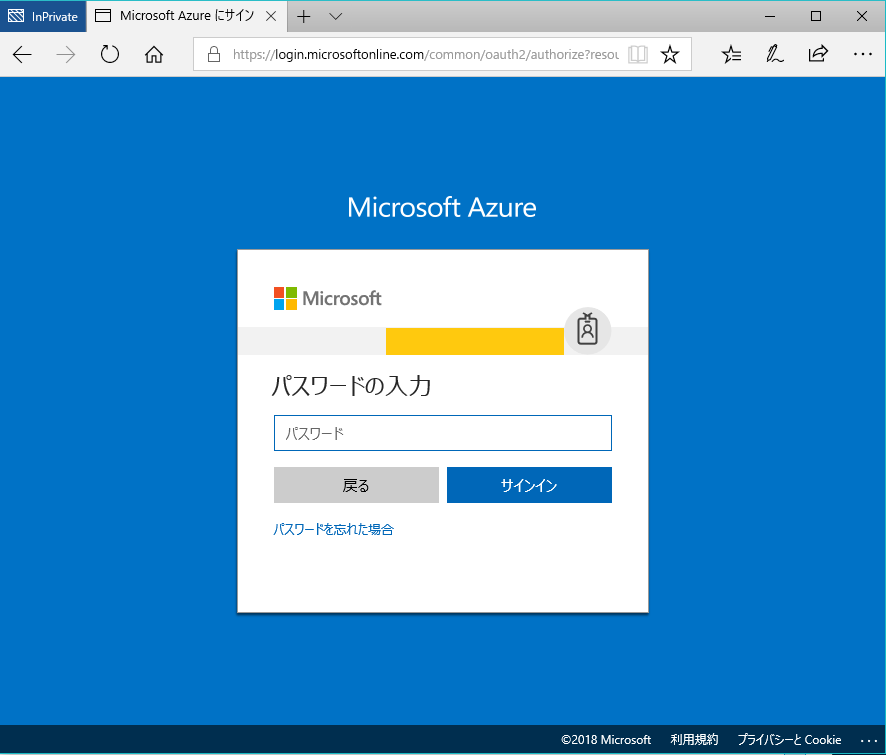

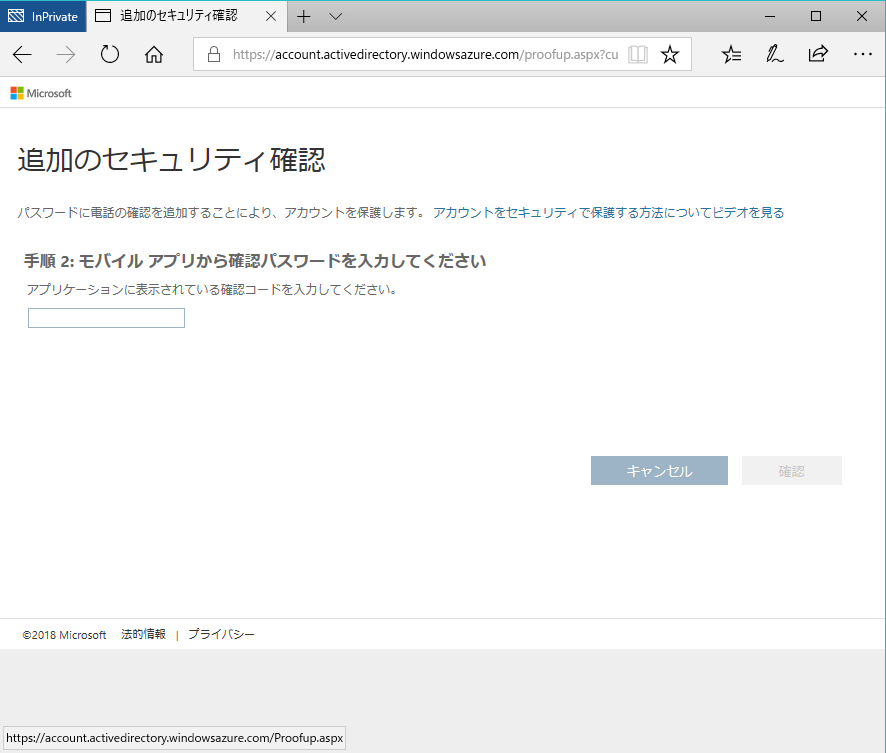

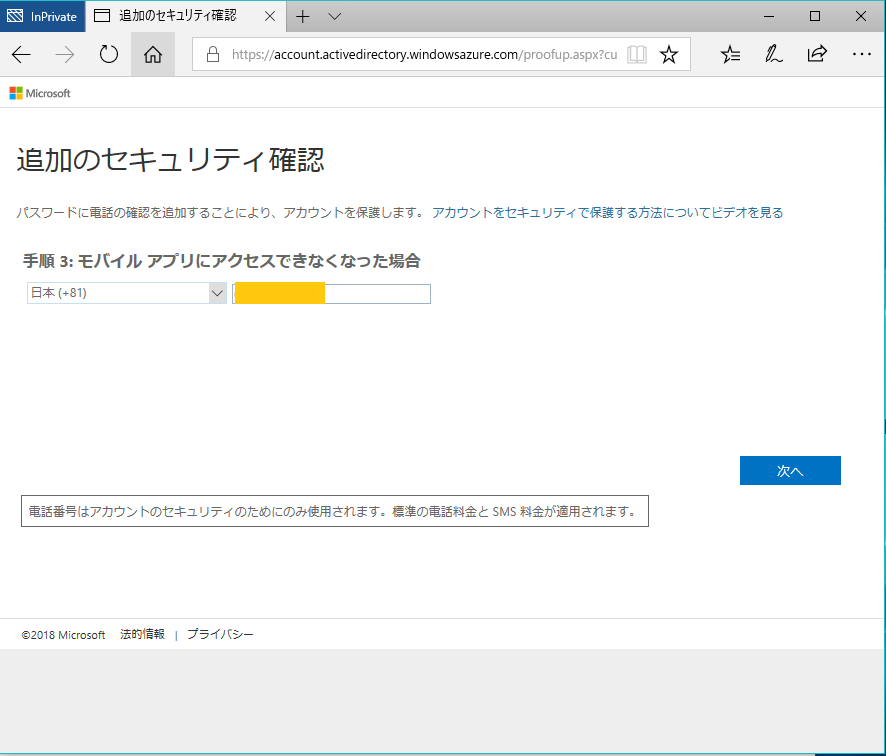

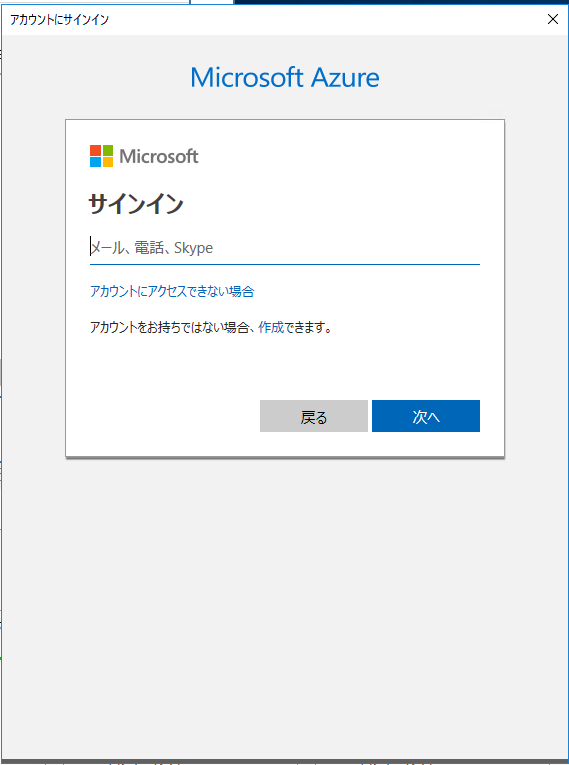

警告がでなくなったら変更を適用するため1回、HybridConnectionManager UIを閉じる 再び開いて”Add a new Hybrid Connection”をクリックすると、ログイン画面が表示されるので自分の会社用マイクロソフトアカウントを入力する。

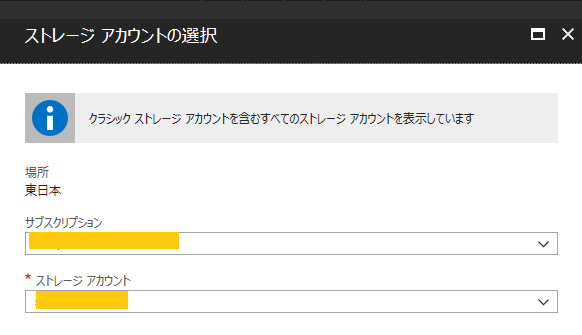

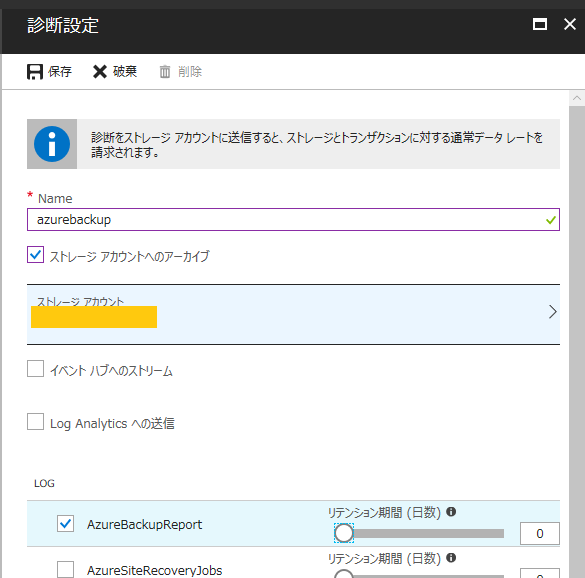

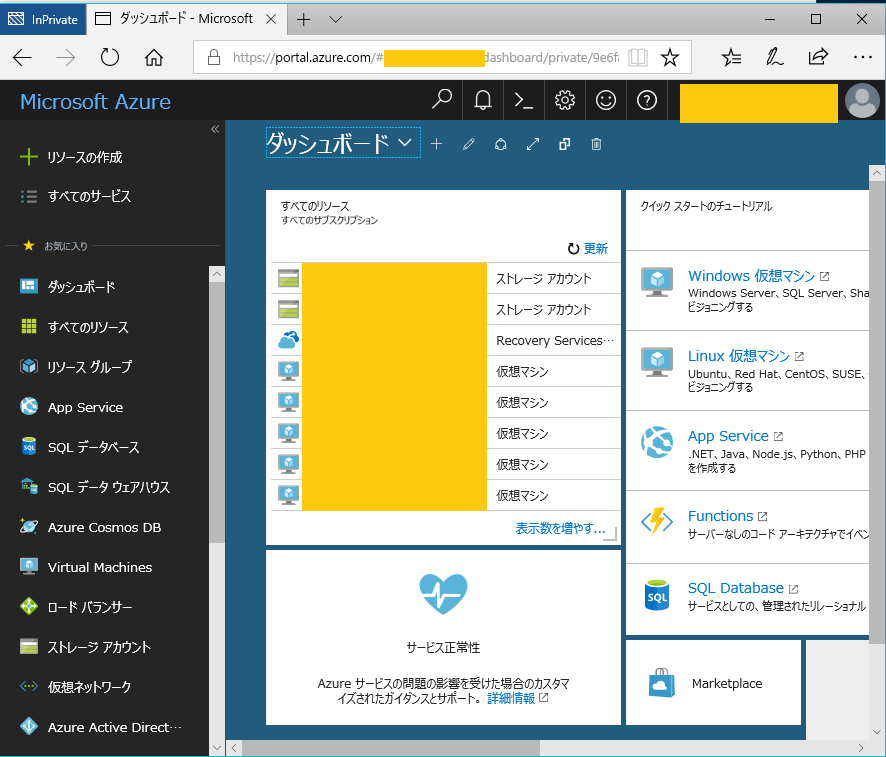

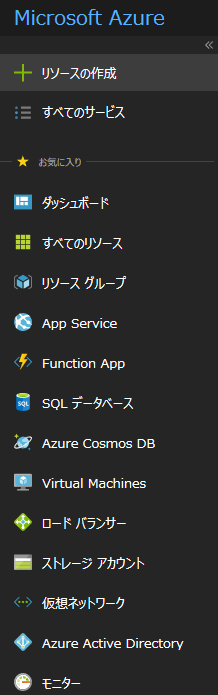

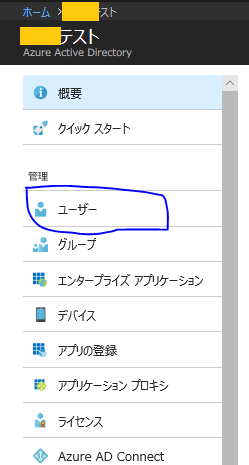

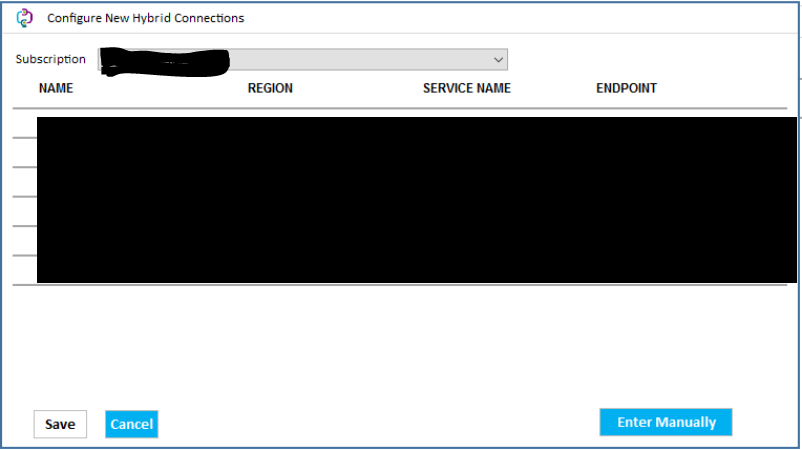

ログインが完了すると下記のような画面が表示されるのでサブスクリプションで自分のリソースが存在するサブスクリプションを選択すると、Azure側で作成したハイブリッドコネクション設定が表示される。

該当するハイブリッドコネクション設定を選択し、Saveをクリックすると選択した接続のAZURE STAUSが"Connected"で表示されれば、接続設定は完了です。

もし"not connected"などの接続エラーになっている場合は下記を確認する

もし"not connected"などの接続エラーになっている場合は下記を確認する- ネットワークは接続されているか

- ポート番号の設定で443(HTTPS)の送信が許可されているか

- エンドポイントの設定が正しく行われているか。

- サーバーを起動してすぐはつながっていない可能性があります。

これにてサーバー接続編は終了です。